Mis à jours 3 octobre 2014 Avant de déployer des applications dans le cloud, il est nécessaire de prendre en compte vos besoins d’affaires. Voici les points qu’on doit y penser :

- Les besoins en sécurité des données et confidentialité

- Exigences budgétaires

- Type du Cloud : public, privé ou hybride !

- Besoin de sauvegarde des données

- Les besoins de formation

- Besoin d’un tableau de bord et d’un système d’analyse et de rapport

- Accès du client

- Exigences de l’exportation de données

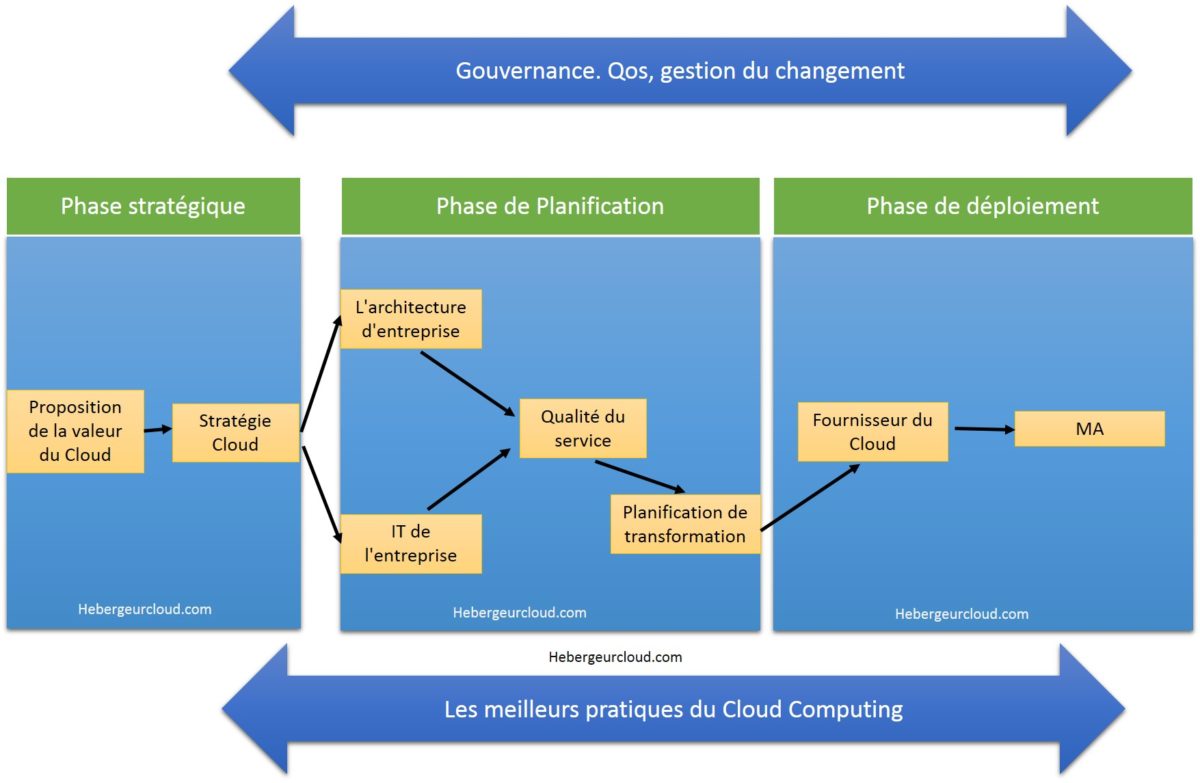

Pour répondre à toutes ces exigences, il est nécessaire de disposer d’une planification bien établie. Ici, dans ce tutoriel, nous allons discuter des différentes phases de planification qui doivent être pratiquées par une entreprise avant de migrer l’ensemble de l’entreprise vers le cloud. Chacune de ces phases de planification sont décrites dans le schéma suivant:

La phase de la stratégie de planification

Dans cette phase, nous analysons les problèmes de stratégie que le client pourrait y faire face. Il y a deux étapes à suivre pour effectuer cette analyse:

- Proposition de la valeur du Cloud Computing

- Planification de la stratégie du Cloud

Valeur du Cloud computing

Dans cette étape, nous analysons les facteurs qui influencent les clients lors de l’application en mode cloud computing et de cibler les principaux problèmes qu’ils souhaitent résoudre. Ces facteurs clés sont les suivants:

- Facilitation de la gestion IT

- Réduction des coûts de maintenance et de fonctionnement

- Innovation de modèle d’affaires

- Outsourcing à faible coût de l’hébergement

- Outsourcing des services d’hébergement de haute qualité

L’analyse ci-dessus contribue à faire des décisions futures pour le développement.

Stratégie de la planification du Cloud

La mise en place de la stratégie est basée sur le résultat de l’analyse de l’étape précédente. Dans cette étape, un document de stratégie est préparé selon les conditions que le client pourrait y faire face lors du passage en mode Cloud Computing.

Les tactiques de la phase de planification

Cette étape effectue une analyse des problèmes et des risques liés à l’application de cloud pour assurer les clients que le cloud répond à leurs objectifs d’affaires. Cette phase comprend les étapes de planification suivantes:

- Développement de l’Architecture des affaires

- Développement de l’architecture IT

- Exigences relatives à la qualité de développement des services

- Transformation et élaboration du plan

Développement de l’architecture des affaires

Dans cette étape, nous devons avoir connaissance des risques potentiels qui pourraient être causés par l’application de cloud computing et ce à partir d’un point de vue commercial.

IT développement de l’architecture

Dans cette étape, nous identifions les applications qui prennent en charge les processus du business et les technologies nécessaires pour supporter les applications d’entreprise et les systèmes de données.

Exigences de qualité des services du développement

La qualité de service fait référence aux exigences non fonctionnelles telles que la fiabilité, la sécurité, la reprise après sinistre, etc… Le succès de l’application en mode cloud computing dépend de ces facteurs non-fonctionnels.

Élaboration du plan de transformation

Dans cette étape, nous formulons tous les types de plans qui sont nécessaires pour transformer l’entreprise en cours en mode Cloud.

Phase de déploiement du Cloud

Cette phase se concentre sur les deux phases ci-dessus. Il comprend les deux étapes suivantes:

- Fournisseur Cloud

- Maintenance et service technique

Le Fournisseur

Cette étape consiste à sélectionner un hébergeur cloud sur la base du Service Level Agreement (SLA), qui définit le niveau de service le fournisseur fournira.

Entretien et service technique

La maintenance et les services techniques sont fournis par le fournisseur de cloud. Ils doivent assurer la qualité de service.

- Cloud et IA : comment les entreprises françaises peuvent-elles en bénéficier ? - 22 février 2024

- Comment choisir et implémenter le bon LMS Cloud pour votre école en ligne ? - 21 novembre 2023

- Intelligence artificielle et la cybersécurité - 25 juillet 2023